A.8

B.7

C.6

D.5

此题为判断题(对,错)。

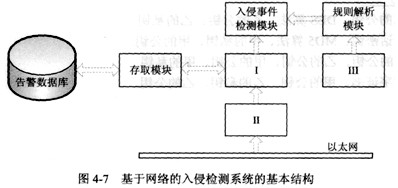

在如图4-7所示的基于网络的入侵检测系统的基本结构中,对应Ⅰ、Ⅱ、Ⅲ模块的名称是(48)。

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

A、长数据流可分解成易于管理的小数据包,避免了网络中的交通拥挤

B、在数据包到达目的地后,更换受损数据包的成本较低

C、在包交换网络中,文件和信息被分解成包,在这些包上用表示信息源和目的地的代码打上电子标签

D、在包交换中,每个包从源到目的地的最佳路径是由发送方决定。

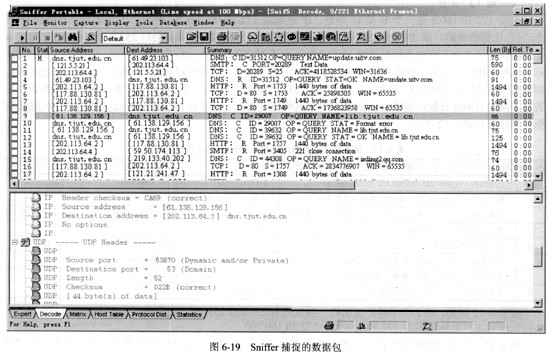

4 、 图 2 是在一台主机上用 sniffer 捕捉的数据包 , 其中数据包标号 (No.) 为 “ ? ” 的条目中“ Summary ” 栏目中的部分信息被隐去。

请根据图中信息回答下列问题:

/ncre/Files/2008-10/22/1455297113.jpg

(1) 该主机网络访问的 www 服务器的 IP 地址是【 16 】 。

(2) 根据图中 “ No. ” 栏中标号,表示 TCP 三次握手过程开始的数据包标号是【 17 】 。

(3) 标号为 “ 7 ” 的数据包的源端口应为【 18 】 ,该数据包 TCP Flag 的 ACK 位应【 19 】 。

(4) 标号为 “ 7 ” 的数据包 “ Summary ” 栏中被隐去的信息中包括 ACK 的值,这个值应为【 20 】 。

Q1:用Python匹配HTML tag的时候,和有什么区别?可用的回答 :术语叫贪婪匹配( )和非贪婪匹配( )

Q2:提到Python中局部变量和全局变量的规则是什么?可用的回答 :局部变量:如果在函数体内的任何位置为变量赋值,则假定它是本地的。全局变量:仅在函数内引用的那些变量是隐式全局变量。

Q3:什么是PEP 8?可用的回答 :PEP 8是一个编码约定,关于如何编写Python代码更具可读性。

Q4:列举网络爬虫所用到的网络数据包,解析包?可用的回答 : 网络数据包 urllib、urllib2、requests 解析包 re、xpath、beautiful soup、lxml

Q5:简述一下scrapy的基本流程?可用的回答 : scrapy分为9个步骤: 1. Spiders需要初始的start_url或则函数stsrt_requests,会在内部生成Requests给Engine; 2. Engine将requests发送给Scheduler; 3. Engine从Scheduler那获取requests,交给Download下载; 4. 在交给Dowmload过程中会经过Downloader Middlewares(经过process_request函数); 5. Dowmloader下载页面后生成一个response,这个response会传给Engine,这个过程中又经过了Downloader Middlerwares(经过process_request函数),在传送中出错的话经过process_exception函数; 6. Engine将从Downloader那传送过来的response发送给Spiders处理,这个过程经过Spiders Middlerwares(经过process_spider_input函数); 7. Spiders处理这个response,返回Requests或者Item两个类型,传给Engine,这个过程又经过Spiders Middlewares(经过porcess_spider_output函数); 8. Engine接收返回的信息,如果使Item,将它传给Items Pipeline中;如果是Requests,将它传给Scheduler,继续爬虫; 9. 重复第三步,直至没有任何需要爬取的数据

Q6:什么是反射?以及应用场景?可用的回答 : 通过字符串获取对象的方法称之为反射 python中可以通过如下方法实现: 1. getattr 获取属性 2. setattr 设置属性 3. hasattr 属性是否存在 4. delattr 删除属性 问题

防火墙是在网络的入口对通过的数据包进行选择,只有满足条件的数据包才能通过,否则数据包将被抛弃。

关于iptables中条件匹配,说法错误的是()。

A.“-s”表示匹配数据包的源地址

B.“-i”表示指定数据包流入的网络接口

C.“-d”表示指定数据包流出的网络接口

D.“-o”表示匹配数据包的目的地址

阅读以下网络测试与网络协议分析方面的技术说明,根据要求回答问题1~问题4。

[说明]

网络测试能获得第一手网络运行数据,为合理规划、建设网络及有效管理、维护网络奠定了基础。如图6-19所示为在某园区网出口处用Sniffer软件捕捉的部分数据包。

网络测试工具主要有哪些类型?请简要说明各类型网络测试工具的功能。

入侵检测系统IDS需要分析的数据称为事件,它可以是网络中的数据包,也可以是从系统日志得到的信息,也可能是经过协议解析的(32)。

A.用户信息

B.应用层协议

C.数据包

D.资源使用记录

以下哪一项属于配置该防火墙的目的?(3)。 A.防止未授权的通信进出内部网络 B.进行域名解析

C.对IP包进行协议转换 D.对进出内部网络的数据包进行加解密

包过滤是对进出网络的数据包进行有选择的()和()。

黑客经常使用网络监听工具来寻找攻击目标,以下关于网络监听的工作原理描述正确的是()。

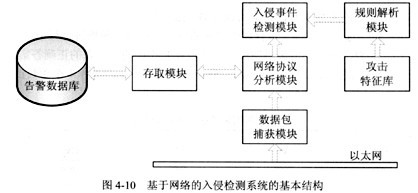

在如下 基于网络入侵检测系统的基本结构图中,对应 I 、 II 、 III 模块的名称是

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

在以太网络环境下数据包的名称通常称为(),在ATM网络环境下数据包的名称通常称为:()。

网络层的数据包结构包括()、()、()、数据包。

解决IP欺骗技术的最好方法是安装过滤路由器,在该路由器的过滤规则中,正确的是()。

在数据链路层数据包的名称通常称为(),在网络层数据包的名称通常称为()。

用户信息

应用层协议

数据包

资源使用记录

Ping命令是发送一个数据包到特定目标的应用程序,用来测试网络的连通性及数据包丢失